Типовые решения Wi-Fi для разных отраслей

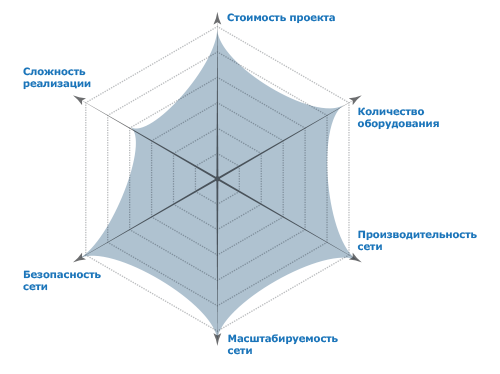

Большой офис, бизнес-центр, корпоративная сеть.

Wi-Fi сеть - полноценная альтернатива / замена проводной сети

(беспроводной доступ для сотрудников)

Гостевой беспроводной доступ в интернет для гостей

Стабильное функционирование голосовых (VoIP) и видео сервисов (поддержка

QoS и реализация бесшовного роуминга)

Интеграция корпоративных политик безопасности

Беспроводная корпоративная сеть должна отвечать двум основным критериям: безопасность и стабильная работы. Профессиональное Wi-Fi оборудование должным образом обеспечивает работоспособность надёжной и производительной Wi-Fi сети, а максимального уровня защищённости сети позволит добиться параллельно развёрнутая система безопасности Fluke AirMagnet Enterprise.

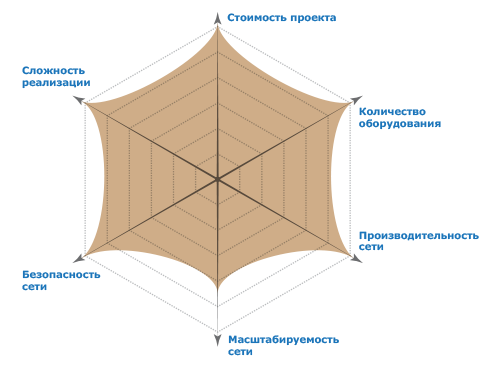

Cеть видеонаблюдения

Расширение покрытия Wi-Fi сети организации вне пределов зданий для организации видеонаблюдения по периметру территории.

Для оперативного развертывания системы видеонаблюдения на уличной территории выгоднее, как экономически, так и с точки зрения сроков реализации проекта, использовать беспроводное покрытие для обеспечение связи между камерами и сервером видеонаблюдения.

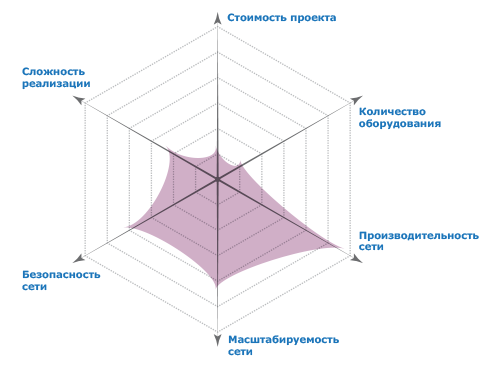

Банки, госструктуры.

Максимальный уровень защиты WI-Fi сети организации

Надёжная и производительная Wi-Fi сеть - полноценная альтернатива /

замена проводной сети (беспроводной доступ для сотрудников)

Гостевой беспроводной доступ в интернет для гостей

До недавнего времени, развертывание полноценной Wi-Fi сети на объектах, требующих высокого уровня безопасности, было под запретом, так как считалось, что беспроводная среда будет слабым местом системы безопасности. Сейчас же, благодаря развитию технологий, можно построить надёжную и производительную Wi-Fi сеть, которая не будет уступать по степени защищённости сетевой кабельной инфраструктуре. Это возможно при использовании профессионального Wi-Fi оборудования совместно с системой безопасности Fluke AirMagnet Enterprise.

Беспроводной мост

Объединение в одну сеть удалённых объектов с помощью беспроводного канала связи.

Часто возникают задачи по объединению нескольких корпусов компаний в единую сеть, подключению удалённых посёлков и объектов к общей сети провайдера или, например, выносе камеры видеонаблюдения на отдалённый пункт охраны. В этом может помочь оборудование для построения беспроводных мостов.

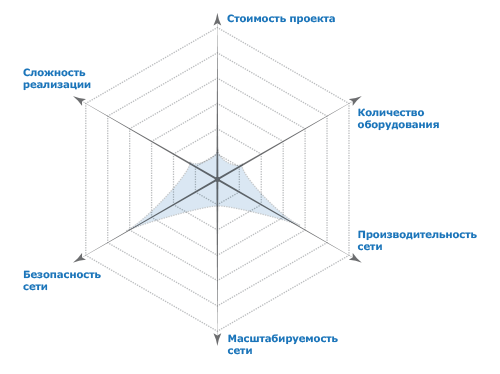

Больницы, поликлиники.

Предоставление Wi-Fi доступа в интернет для клиентов

Обеспечение устойчивого соединения с персональными Wi-Fi устройствами

сотрудников больницы

Мониторинг местоположения персонала / аппаратуры

К беспроводным сетям больниц и клиник предъявляются самые высокие требования. Такие параметры как надёжность, качество покрытия и отказоустойчивость выходят на первый план. На базе основной сети можно так же реализовать сервисы гостевого доступа и отслеживания местоположения сотрудников.